Деление сети на сектора. Конец анонимности?

Как нам всем с Вами известно, TOR представляет собой систему прокси-серверов, благодаря которым представляется возможным устанавливать анонимное соединение с глобальной сетью. По сути, это и есть анонимная сеть, состоящая из виртуальных тоннелей, данные по которым передаются в защищенном виде. Благодаря TOR-браузеру пользователи глобальной сети могут оставаться анонимными, работая в этой самой сети. Что весьма важно, TOR-браузер защищает нас от механизмов анализа трафика.

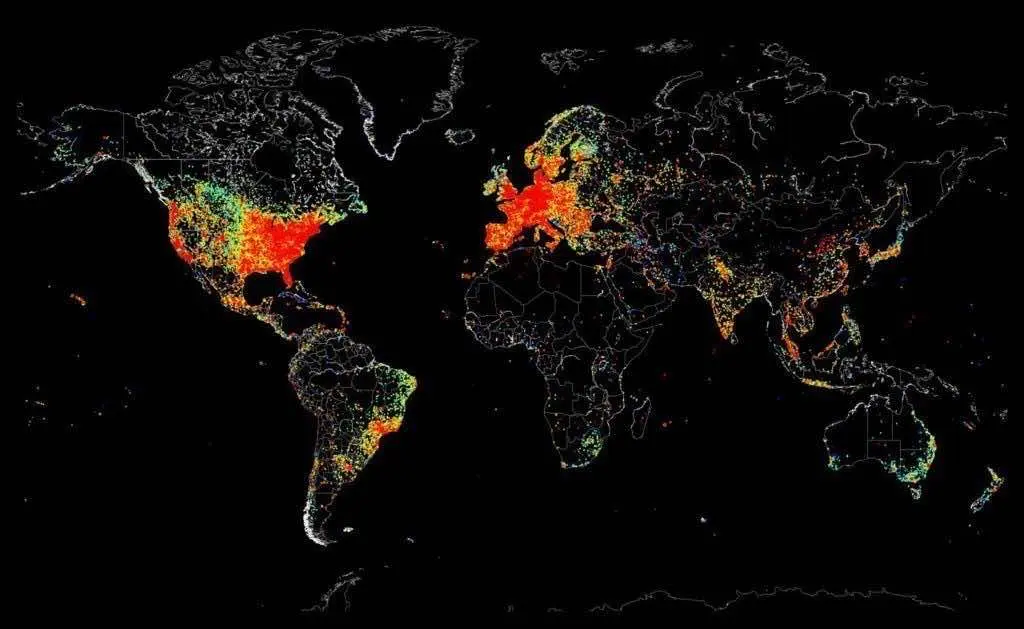

Недавно рядом исследователей был выпущена статья, изучающая объединение оппонентов, непосредственно не отслеживающих трафик onion-маршрутизатора, а скорее делят сеть на сектора, и отслеживают движение сети из одного сектора в другой. Подобные формы оппонентов весьма интересны поскольку они есть на самом деле, в частности в виде программ или ряда сценариев, разработанных для отслеживания трафика, проходящего через границы определенного государства. В нашей публикации будут рассмотрены исследования, представленные в тех самых документах исследователей, но сперва мы посмотрим, как же в настоящее время государства смотрят на возможность отслеживания сетевого трафика.

Шведскими властями был принят закон, согласно которому министерство обороны в сфере радиоуправления берет под контроль кабель, а так же все беспроводные сигналы, проходящие через территорию Швеции.

Примеру Шведских властей последовала и Норвегия. В 2016 году правительством Норвегии была нанята группа специалистов, что бы те выяснили, не будет ли Норвегия нарушать какие-либо международные законы,контролируя все сигналы, проходящие через их границу (за 6 лет до этого Норвежские власти уже так делали). В своем докладе специалисты указали, что данные действия со стороны Норвежских властей будут являться полностью законными. В настоящее время многие страны планируют сделать то же самое.

Исследователи создали оппонента протокола TOR. Данный оппонент представлял собой противника, контролирующего автономные системы (AS), а так же точки обмена интернет-траффиком (IXP). Тем не менее AS и IXP находились в пределах юрисдикции, в то время как пассивный противник считался только отслеживающим пересечение трафика, выходящего за пределы юрисдикции. Более того, оппонент, отслеживающий AS или IXP, мог отслеживать весь поток, проходящий внутри своих сетевых границ, в то время как контроль за юрисдикционными границами будет отсутствовать.

Далее, исследователями была создана аналогичная TOR сеть, а оппоненты в свою очередь использовали ряд алгоритмов, а так же симулятор сети TOR, в добавок к алгоритму реконструкции. Алгоритм передавал данные трафика, генерированные с помощью TOR-симулятора. Данная информация была использована для создания имитируемой сети и последующего подключения непосредственно к целевому серверу. Алгоритм реконструкции использовал время, размер пакета, а так же его направление в момент реконструкции, что в совокупности и являлось анализом трафика.

В свою очередь, исследователями было принято решение закодировать свой собственный симулятор сети TOR, потому что они хотели дать каждому узлу классификацию в различных юрисдикциях и получать данные, которые они могли бы использовать в алгоритме реконструкции. В симуляциях они рассматривали как фиксированные (дополненные), так и переменные размеры пакета, чтобы определить, является ли скрытие размера пакета возможной контрмерой для анализа трафика, который проводится противниками. Исследователи не изменили трафик Тор, из-за того, что оппоненты были заинтересованы именно в существовании трафика, а не в том, как он выглядит.

Алгоритмы, которые используются для выявления ступеней защиты (например, прокси-серверов, виртуальных частных сетей и других возможностей скрытия личности пользователей), анализируют потоки сетевого трафика для выявления промежуточных узлов, находящихся между ними. Алгоритм реконструкции исследователей пытается связать потоки трафика, перемещающиеся между уже известными onion- маршрутизаторами, для воссоздания схем.

Методы, могут также использоваться для идентификации onion-маршрутизаторов и подключения его входящего и исходящего сетевого трафика.

Разница между теорией и самими экспериментами, проведенными исследователями, заключается в том, что противник, который исследователи моделировали и анализировали в своих экспериментах, предполагает, что местоположение всех onion-маршрутизаторов уже известно, и что мы хотим подключить трафик TOR для восстановления схем TOR.

Чтобы быть вкурсе всех свежих новостей нашего сайта, подписывайтесь на наш телеграм канал https://t.me/joinchat/AAAAAEN6RYDtq2uLaMOeLQ