Как не плакать от лука или банальные правила TOR

Вы тоже думаете, что в даркнете невозможно найти человека, потому что нельзя «пробить его по IP»? Как бы ни так! Лук не способен защитить вас на 100%, особенно если вы сами пренебрегаете своей безопасностью в Tor. Некоторые пользователи наших глубин так уверены в своей анонимности, что даже умудряются работать под никами, которыми в юности прикрывались на сайте знакомств. Далеко ходить не нужно. Основатель крупнейшей даркнет-площадки Silk Road попался из-за своей забывчивости. Росс Ульбрихт прекрасно скрывался и шифровался, но однажды использовал тот же ник, что и на старых форумах, где ранее разместил вакансию о поисках сотрудника на другой проект. Чаще всего даркнетчиков ловят на внешней активности, которая начинается в Tor и заканчивается в реальном мире.

Чипполино взломали

И пусть не станет для вас неожиданностью взломанный аккаунт в даркнете. Для опытного хакера, белого или черного, это сделать порой проще, чем на площадках вроде e-Bay или Amazon. Они получают контроль над аккаунтом и некоторое время работают от имени его прежнего владельца. Тот, в свою очередь, может даже не успеть предупредить своих луковых товарищей, ведь сообщения, отправленные с «левого» аккаунта, в даркнете смотрятся особенно подозрительно. А другие каналы связи в нашей сфере используются нечасто. К тому же после взлома аккаунта хакер получает доступ к старой переписке владельца. Так что установка кодовых фраз или просьба привести факты из прежнего общения не спасает. Фактически, крадётся личность пользователя, а от её лица можно наделать многое.

И грустная шутка в том, что реальный владелец аккаунта не способен ничего доказать без деанонимизации. Не предъявит же он паспорт, номер телефона или ссылочку на соцсети вынь да положь. Здесь мы с вами не застрахованы.

А чеснок есть?

Вирусы не бояться лука. Несите чеснок. А еще не придумали такой уровень, ну что ж. Тогда будем бороться подручными материалами. Главное знать о возможной атаке и быть внимательнее.

Сайты даркнета так же могут заражать вирусами. Они ничем особо не отличаются от обычных веб-сайтов. Например, вредоносный скрипт позволит узнать реальный IP-адрес пользователя или перехватить его трафик без взлома аккаунта.

Преимущество заражения сайтов – массовость атаки. Если аккаунты обычно ломают по одному, то здесь можно получить сразу весь трафик или IP-адреса пользователей, заходивших на сайт в определённый промежуток времени.

Атаки на браузер, атаки на канал… ну-ну

Даркнет Tor знает много теоретических и практических попыток деанонимизации пользователя. Все они условно делятся на два множества: атаки на клиентскую сторону (браузер) и атаки на соединение.

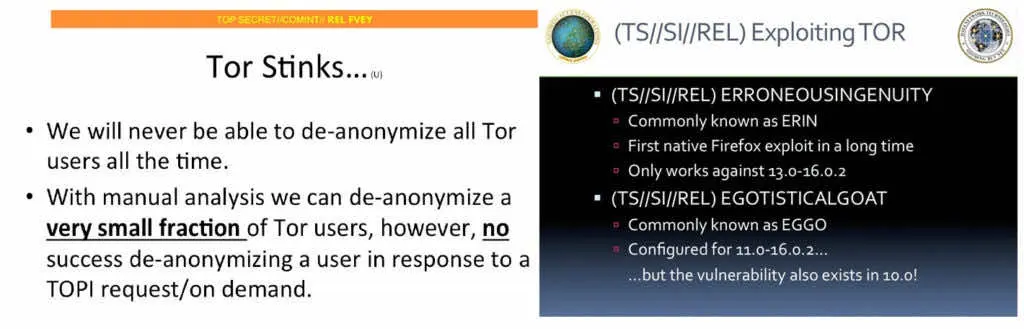

Из утекших документов NSA можно также убедиться в том, что спецслужбы не брезгуют и эксплойтами к браузеру Firefox, на базе которого построен Tor Browser. Однако использование средств эксплуатации уязвимостей, как пишут в своей же презентации NSA, не позволяет вести постоянную слежку за обитателями даркнета, так как жизненный цикл эксплойтов очень короткий и версионность браузеров ставит под удар очень узкий круг пользователей.

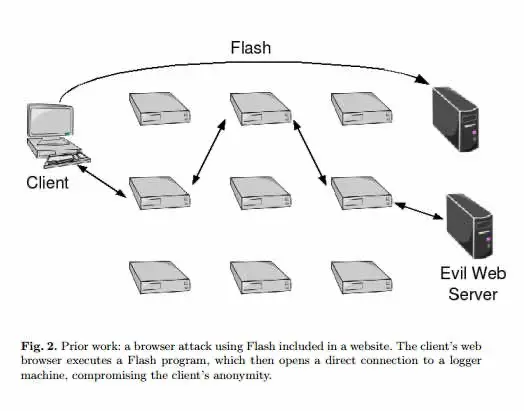

Кроме псевдоофициальных (ты ведь не принимаешь на веру все, что считается утечкой?) документов, комьюнити знает о других, более интересных и хитрых атаках на клиентскую сторону. Так, исследователями было установлено, что Flash создает выделенный канал коммуникации между атакующим и жертвой, что полностью дискредитирует последнюю. Однако разработчики Tor Browser оперативно отреагировали на данную проблему, исключив обработчики Flash-контента из своего детища.

Другой, более свежий пример аналогичного канала утечки — HTML5, который принес с собой целый спектр технологий, позволяющих упростить жизнь обычным пользователям интернета и, как выяснилось, усложнить жизнь пользователям даркнета. Библиотека WebRTC, которая предназначена для организации канала передачи видеопотока между браузерами с поддержкой HTML5, по аналогии с Flash позволяла устроить утечку реального IP-адреса. Так называемые STUN-запросы, которые принесла с собой WebRTC, идут в незашифрованном виде в обход Tor со всеми вытекающими последствиями. Однако и это недоразумение также оперативно исправлено разработчиками Tor Browser.

Канальные шалости

Атаки на канал между Tor-клиентом и сервером внутри или вне даркнета выглядят не так убедительно, как атаки на браузер, потому что большинство их концепций, представленных учеными в лабораторных условиях, пока еще не нашли своего PoC «в полях». Тем не менее они имеют право на существование, ведь ресурсы, которыми обладают «компетентные органы», все-таки позволяют реализовать эти атаки на практике.

Среди множества теоретических изысканий стоит выделить фундаментальную работу, основанную на анализе трафика с использованием протокола NetFlow. Авторы исследования полагают, что у атакующей стороны есть возможность анализировать NetFlow-записи на маршрутизаторах, которые непосредственно являются узлами Tor или находятся недалеко от них. NetFlow-запись содержит следующую информацию и практически деанонимизирует клиента:

Тем не менее подобные исследования, которые основаны на анализе трафика, требуют огромного количества точек присутствия внутри даркнета для того, чтобы у атакующего была возможность деанонимизировать любого Tor-пользователя в любом промежутке времени. Именно по этой причине данные исследования не представляют практической ценности для исследователей-одиночек, не обладающих огромным пулом вычислительных ресурсов. И именно по этой причине мы пойдем другим путем и рассмотрим методы анализа активности Tor-пользователя, интересные с практической точки зрения.

Пассивная система мониторинга

Выходные узлы Tor служат последним звеном в операции расшифровки трафика, а значит, представляют собой конечную точку, которая может стать каналом утечки интересной информации. Специально сконфигурированная exit-нода может собирать существующие и, что самое главное, актуальные onion-ресурсы. Для того чтобы составить список недавно посещенных onion-ресурсов, данный узел перехватывает пакеты HTTP/HTTPS-протоколов Tor-пользователя, который занимается серфингом в традиционном вебе.

Активная система мониторинга

Чтобы узнать какую-либо информацию о резиденте даркнета, нужно спровоцировать его отдать какие-либо данные о своем окружении. Другими словами, необходима активная система сбора данных.

Ярким примером активной системы мониторинга, развернутой в полевых условиях, служит множество exit-нод, которые были обнаружены экспертом компании Leviathan Security. Эти ноды отличались от прочих выходных нод тем, что инжектировали вредоносный код в пролетающие бинарные файлы. Пока клиент выкачивал какой-либо файл из интернета, используя Tor в качестве средства обеспечения анонимности, вредоносная exit-node проворачивала MITM-атаку и патчила скачиваемый бинарный файл.

Данный инцидент хорошо иллюстрирует концепцию активной системы мониторинга, однако также демонстрирует ее обратную сторону — любая активность на выходной ноде (манипуляция с трафиком) легко и оперативно определяется автоматизированными средствами, и эта нода заносится в черный список.

Начнем с чистого листа

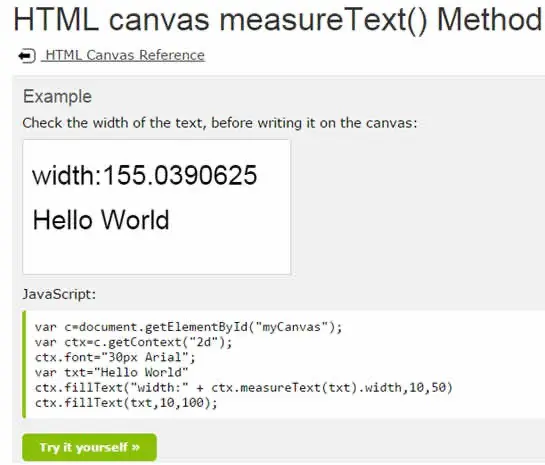

HTML5 принес с собой интересный тег canvas, который предназначен для создания растрового изображения при помощи JavaScript. У данного тега есть особенность отрисовки шрифтов. Их рендеринг каждый браузер осуществляет по-разному в зависимости от различных факторов:

Все эти факторы влияют на рендеринг шрифтов и, как результат, позволяют при помощи JavaScript-функции measureText() получить их уникальный размер.

После того как эта проблема, которая также касается пользователей Tor Browser, стала известна комьюнити, был создан соответствующий тикет. Однако разработчики Tor Browser не спешат закрывать данный недостаток конфигурации, сославшись на неэффективность блеклистинга подобных функций.

Данную особенность атакующий может использовать для фингерпринтинга Tor-пользователей, и, как продемонстрирует реализация активной системы сбора данных, собранная им информация может использоваться для последующей деанонимизации.

Я узнаю тебя по шрифтам

Для доказательства этой концепции мы подготовили следующий тестовый стенд: веб-приложение (мой блог, размещенный на отдельном домене), которое имеет определенную целевую аудиторию (специалисты по ИБ и IT-специалисты). Согласно статистике моей сети доставки контента (Content Delivery Network, CDN), за одну неделю главную страницу моего блога посещает 128 Tor-пользователей (моя CDN вежливо помечает посетителей из даркнета как угрозу и просит ввести капчу прежде, чем отдать контент главной страницы).

Соответственно, на данную страницу мы внедрили JavaScript, который использует функцию measureText() для измерения отрендеренных шрифтов в браузере посетителя веб-страницы.

Данный скрипт осуществляет фингерпринт браузера пользователя на основе результатов рендеринга шрифта. Ширина получившегося шрифта представляет собой значение с плавающей точкой. Скрипт хеширует данное значение и любезно отправляет результат в виде POST-запроса веб-серверу, который, в свою очередь, сохраняет этот запрос в своих логах.

Выходим в поле

Каким образом данная концепция может быть использована в реальных условиях? Описанный выше JS-код может быть установлен на нескольких участниках информационного обмена в даркнете:

Последний пункт особенно интересен. Просканировав на веб-уязвимости примерно 100 onion-ресурсов (которые оказались в логах пассивной системы мониторинга) и отсеяв false positive, мы выяснили, что примерно 30% всех проанализированных ресурсов даркнета подвержены атакам «межсайтового скриптинга».

Все это означает, что атакующий теперь может не ограничиваться поднятием фермы выходных узлов, для того чтобы деанонимизировать пользователя. Теперь злодей может скомпрометировать веб-приложения и поднять дорвеи, разместить там JS-код и составлять базу данных уникальных фингерпринтов. Например, он может выяснить, что пользователь с уникальным фингерпринтом c2c91d5b3c4fecd9109afe0e был замечен на сайтах sdfsdfsdfdrugs.onion (основная тематика — наркотики), gunsdfsdf.onion (основная тематика — оружие), linkedin.com/vasya и так далее. Результат: конкретная личность и ее психологический портрет.

Миксуем

Любому пользователю даркнета миксер необходим так же, как и отчаянной домохозяйке на кухне. В блокчейне биткоина можно отследить каждую транзакцию вплоть до генезис-блока (самого первого блока в цепи). А значит, если знать биткоин-адрес продавца, можно увидеть все транзакции, которые с него совершались. Соответственно, и вторую сторону сделки можно вычислить. Адреса порой достаточно просто загуглить, чтобы выявить связь между ними и реальными людьми вне даркнета.

Именно так вычислили сотрудника секретной службы США, который участвовал в расследовании Silk Road. Экий наглец вывел 13 тысяч биткоинов на биржу со своего кошелька, чтобы перевести в традиционные деньги. По данным биржи и кредитной карты его и нашли. Хоть одна хорошая новость. Или не очень, битки то достались не нам.

Вот тут-то и выход миксера. Он создан повышать уровень анонимности транзакций. Смешивая транзакции с разных адресов, маскируя отправителя и получателя и разбивая одну крупную транзакцию на множество мелких.

Стоит не забывать несколько основных правил поведения в даркнете и не связывать теневую жизнь с жизнью вне закрытой сети. Например, через одни и те же логины и пароли.

Для вычисления людей в даркнете используют вредоносные скрипты, которые встраивают в код сайта, отслеживание биткоин-транзакций, взлом аккаунтов на тёмных площадках. Но чаще всего помогают банальные методы социальной инженерии.

Сдают друзья, соседи и знакомые, работают подставные продавцы и покупатели, находятся посты на форумах под никами из даркнета, случайность и невнимательность приводит к проблемам. А нам проблемы не нужны. Нам нужен хороший курс биткоина и стабильный VPN.

Как себя обезопасить?

Описанная техника фингерпринтинга позволяет выделять конкретные браузеры, которые также используются для серфинга исключительно onion-ресурсов и не ходят во внешний «веб». Чтобы обезопасить себя от подобной слежки, нужно задать себе вопрос: «Так ли мне необходим JavaScript в даркнете?» И сделать то, чего не до сих пор не сделали разработчики Tor Browser, — отключить JS.

Чтобы быть вкурсе всех свежих новостей нашего сайта, подписывайтесь на наш телеграм канал https://t.me/ruonionblog