Скрытый сервис Tor для своего DNS запустила Cloudflare

На прошлой неделе была зафиксирована попытка перехвата трафика подсети 1.1.1.0/24, в которой, в частности, находится общедоступный DNS-сервер от CloudFlare. Трафик пытались перенаправить в принадлежащую китайскому провайдеру сеть AnchNet.

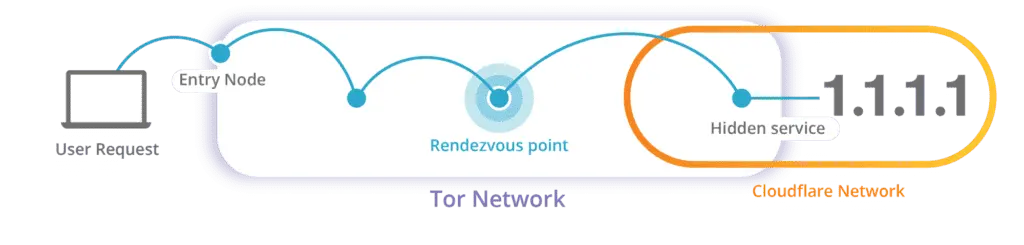

Так вот, связаны ли данные события между собой, неясно, однако разработчики Cloudfare запустили скрытый сервис Tor для своего DNS. Сервис расположен по адресу dns4torpnlfs2ifuz2s2yf3fc7rdmsbhm6rw75euj35pac6ap25zgqad.onion и доступен через tor.cloudflare-dns.com.

Еще в апреле текущего года стало известно, что Cloudflare запустит собственный DNS, который направлен на ускорение интернет-соединения, обеспечение конфиденциальности пользователя и ограничение сбора провайдером истории просмотров. Адрес DNS-сервера - 1.1.1.1.

Сервис абсолютно бесплатный, чтобы им воспользоваться достаточно изменить настройки в веб-браузере или ОС. Сервис можно использовать на маршрутизаторах, компьютерах и смартфонах. Набрав в адресной строке 1.1.1.1, вы попадете на главную страницу, где находится подробная инструкция.

По сути это скрытый сервис Tor, который перенаправляет сообщения на порты в 1.1.1.1. Таким образом настоящий IP-адрес пользователя скрывается.

Главное отличие заключается в том, что onion-адрес представляет собой «dns4tor» плюс 49 на первый взгляд случайных букв и цифр. Эта строка длиной в 56 символов, по сути, содержит полный открытый ключ, который используется для обеспечения связи со скрытым сервисом.

Вот, что пишет компания в своем блоге : "Мы просто купили tor.cloudflare-dns.com в качестве основного имени субъекта сертификата, а адрес .onion в качестве дополнительного субъекта.

Чтобы быть в курсе всех свежих новостей нашего сайта, подписывайтесь на наш телеграм канал https://t.me/ruonionblog